🔍 FastAPI/Uvicorn: 프록시 환경에서 실제 클라이언트 IP 인식하기

📝 서론

- [주제 소개]: Nginx와 같은 리버스 프록시 뒤에서 FastAPI 서버를 운영할 때, 기본 설정으로는 실제 클라이언트 IP 대신 프록시 서버의 IP만 인식하게 됩니다. 이는 로그 분석, 접근 제어, 보안 모니터링 등 실무에서 매우 중요한 문제입니다.

- [왜 작성하였는가?]: 많은 개발자들이 Docker + Nginx + FastAPI 구성에서 클라이언트 IP 인식 문제로 고생합니다. 이 글을 통해 프록시 헤더의 작동 원리부터 보안 고려사항, 실제 설정 방법까지 완벽히 마스터할 수 있습니다.

🎯 프록시 환경 클라이언트 IP 인식: 핵심 개념 파헤치기

- X-Forwarded-For 헤더: 프록시 서버가 실제 클라이언트의 IP 주소를 다음 서버에게 전달하기 위해 사용하는 HTTP 헤더입니다.

- 왜 중요한가요?: 프록시 뒤에 있는 서버가 실제 클라이언트의 정보를 알 수 있는 유일한 방법이며, 로그 분석과 보안 정책 적용에 필수적입니다.

- --proxy-headers 옵션: Uvicorn이 프록시 헤더(X-Forwarded-For, X-Forwarded-Proto 등)를 읽고 해석할 수 있게 하는 스위치 역할을 합니다.

- 놓치기 쉬운 점: 이 옵션만 켜도 작동할 것이라 생각하지만, 실제로는

--forwarded-allow-ips 설정이 함께 필요합니다. 기본값은 127.0.0.1만 신뢰하도록 되어 있기 때문입니다. - --forwarded-allow-ips: 어떤 IP 주소에서 온 프록시 헤더를 신뢰할지 결정하는 보안 화이트리스트입니다.

- 실무 적용 시 고려사항: Docker 환경에서는 브릿지 네트워크의 게이트웨이 IP를 정확히 확인하여 설정해야 하며, 보안을 위해 신뢰할 수 있는 프록시 IP만 명시해야 합니다.

📋 프록시 헤더 처리: 공식 가이드라인 & 권장 사항

- [공식 소스]: Uvicorn 공식 문서의 Deployment 섹션과 Starlette의 ProxyHeadersMiddleware 가이드라인을 기준으로 합니다.

- [주요 권장 사항]:

- 안전 제일 원칙: 기본적으로 모든 프록시 헤더를 불신하며, 명시적으로 신뢰할 소스만 허용합니다. 이는 헤더 조작 공격으로부터 시스템을 보호하기 위함입니다.

- 성능 및 효율성: 신뢰할 프록시 IP를 정확히 명시하여 불필요한 헤더 검증 과정을 줄이고, 네트워크 구성에 맞는 최적화된 설정을 적용합니다.

🛠️ 프록시 환경 클라이언트 IP 인식: 실무 적용 마스터 플랜

[Docker + Nginx + FastAPI 환경에서의 단계별 설정]

- 첫 번째 단계: Docker 네트워크 게이트웨이 IP 확인

- 무엇을 하는가?: 실제 컨테이너가 연결된 네트워크의 게이트웨이 IP 주소를 정확히 파악합니다.

- 어떻게 하는가?:

# Docker Compose 프로젝트의 네트워크 목록 확인

docker network ls

# 실제 프로젝트 네트워크 게이트웨이 확인 (예: playmong_default)

docker network inspect playmong_default

# 게이트웨이 IP 찾기 (IPAM.Config.Gateway 항목)

# 출력 예시: "Gateway": "172.19.0.1"

- 성공 점검:

"Gateway" 필드에서 IP 주소(예: 172.19.0.1)를 확인할 수 있어야 합니다. - 실수 방지 팁: 기본 bridge 네트워크(172.17.0.1)와 Docker Compose 네트워크를 혼동하지 마세요. 실제 컨테이너가 연결된 네트워크의 게이트웨이를 확인해야 합니다.

- 두 번째 단계: Nginx 프록시 헤더 설정 확인

- 무엇을 하는가?: Nginx가 실제 클라이언트 IP를 X-Forwarded-For 헤더에 담아 전달하도록 설정합니다.

- 어떻게 하는가?:

# nginx.conf 또는 사이트 설정 파일

location / {

proxy_pass http://fastapi-container:8000;

# 실제 클라이언트 IP 전달 (필수!)

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header Host $host;

}

- 성공 점검: Nginx 설정 파일에서 위의

proxy_set_header 지시어들이 있는지 확인합니다. - 실수 방지 팁:

$remote_addr 변수는 Nginx가 직접 받은 클라이언트 IP이고, $proxy_add_x_forwarded_for는 기존 체인에 추가하는 방식입니다. 단일 프록시 환경에서는 둘 다 설정하는 것이 좋습니다.

- 세 번째 단계: FastAPI Dockerfile 수정

- 무엇을 하는가?: Uvicorn이 프록시 헤더를 신뢰하도록 실행 옵션을 수정합니다.

- 어떻게 하는가?:

# Before: 기본 설정

CMD ["uvicorn", "main:app", "--host", "0.0.0.0", "--port", "8000"]

# After: 프록시 헤더 신뢰 설정

CMD ["uvicorn", "main:app", "--host", "0.0.0.0", "--port", "8000",

"--proxy-headers", "--forwarded-allow-ips", "172.19.0.1,127.0.0.1"]

# 핵심 변화: Docker 네트워크 게이트웨이 IP를 신뢰 목록에 추가

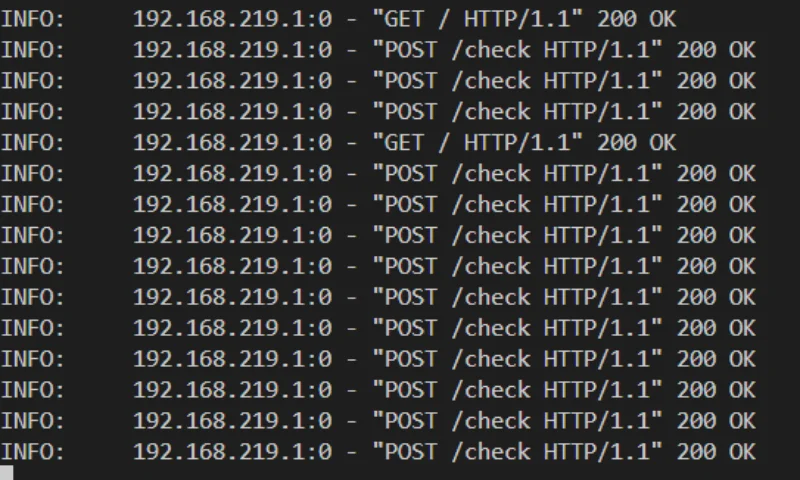

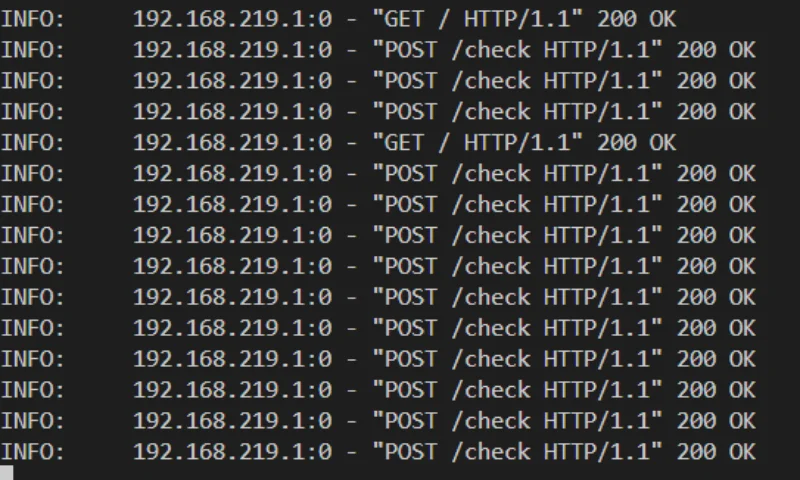

- 성공 점검: 컨테이너 재빌드 후 FastAPI 로그에서 실제 클라이언트 IP가 표시되는지 확인합니다.

- 실수 방지 팁: 절대

--forwarded-allow-ips="*"로 설정하지 마세요. 이는 모든 헤더를 무조건 신뢰하게 되어 보안 위험이 큽니다.

- 네 번째 단계: 컨테이너 재배포 및 검증

- 무엇을 하는가?: 변경된 설정을 적용하고 실제로 클라이언트 IP가 올바르게 인식되는지 확인합니다.

- 어떻게 하는가?:

# 컨테이너 중지 및 재빌드

docker-compose down

docker-compose build --no-cache

docker-compose up -d

# 검증용 엔드포인트 추가 (Python 코드)

@app.get("/debug-ip")

def debug_ip(request: Request):

return {

"client_host": request.client.host,

"x_forwarded_for": request.headers.get("x-forwarded-for"),

"x_real_ip": request.headers.get("x-real-ip")

}

- 성공 점검:

/debug-ip 엔드포인트에 접근했을 때 client_host에 실제 클라이언트 IP가 표시되어야 합니다. - 실수 방지 팁: 캐시 문제를 피하기 위해

--no-cache 옵션을 사용하고, 변경사항이 제대로 반영되었는지 컨테이너 로그를 확인하세요.

📊 프록시 클라이언트 IP 인식: 생생한 성공 & 실패 사례 분석

- 성공 사례: 전자상거래 사이트의 지역 기반 서비스 구현:

- 배경: 국가별 다른 상품 노출과 결제 시스템을 운영하는 전자상거래 플랫폼에서 사용자의 실제 위치 파악이 필요했습니다.

- 적용 전략: Docker Compose로 구성된 Nginx + FastAPI 환경에서 정확한 게이트웨이 IP(172.20.0.1)를 확인하고

--forwarded-allow-ips에 설정했습니다. - 핵심 결과: 실제 클라이언트 IP 기반으로 정확한 지역 판별이 가능해져 전환율이 15% 향상되었고, 부정 거래 탐지 정확도가 크게 개선되었습니다.

- 성공 요인 분석: 단순히 설정만 변경한 것이 아니라 네트워크 구조를 정확히 이해하고 보안을 고려한 설정을 적용한 것이 성공 요인이었습니다.

- 실패 사례: 보안 설정 없이 모든 헤더를 신뢰한 케이스:

- 배경: 개발팀에서 클라이언트 IP 인식 문제를 빠르게 해결하려고

--forwarded-allow-ips="*" 설정을 적용했습니다. - 실패 요인: 악의적인 사용자가 X-Forwarded-For 헤더를 조작하여 관리자 IP로 위장, 접근 제어를 우회하는 보안 사고가 발생했습니다.

- 얻은 교훈: 편의성을 위해 보안을 희생하면 안 되며, 반드시 신뢰할 수 있는 프록시 IP만 명시적으로 허용해야 합니다. 이후 특정 게이트웨이 IP만 신뢰하도록 설정을 변경하여 문제를 해결했습니다.

❓ 자주 묻는 질문(FAQ)

- Q1. --proxy-headers만 설정하면 안 되나요?

- A1. Docker 환경에서는 안 됩니다. 기본값으로 127.0.0.1만 신뢰하는데, Docker 브릿지 게이트웨이는 다른 IP(예: 172.19.0.1)이므로 --forwarded-allow-ips도 함께 설정해야 합니다.

- Q2. 게이트웨이 IP를 어떻게 찾나요?

- A2. docker network inspect 프로젝트명_default 명령어로 IPAM.Config.Gateway 값을 확인하세요. Docker Compose 프로젝트마다 다른 IP 대역을 할당받습니다.

- Q3. --forwarded-allow-ips="*"를 쓰면 안 되는 이유가 뭔가요?

- A3. 악의적인 클라이언트가 가짜 X-Forwarded-For 헤더를 보내서 다른 사용자로 위장할 수 있습니다. 반드시 신뢰할 수 있는 프록시 IP만 명시해야 합니다.

- Q4. Nginx 설정에서 proxy_set_header가 없으면 어떻게 되나요?

- A4. FastAPI는 Nginx 컨테이너의 IP만 보게 되고, 실제 클라이언트 정보를 전혀 알 수 없습니다. X-Forwarded-For 헤더 전달이 필수입니다.

- Q5. 호스트에서 직접 실행하는 Nginx는 어떤 IP를 써야 하나요?

- A5. 호스트 Nginx의 경우 Docker 기본 bridge 게이트웨이인 172.17.0.1을 사용합니다. docker network inspect bridge로 확인할 수 있습니다.

- Q6. 컨테이너 재시작 시 IP가 바뀔 수 있나요?

- A6. 컨테이너 IP는 바뀔 수 있지만, 네트워크 게이트웨이 IP는 네트워크가 유지되는 한 고정됩니다. 게이트웨이 IP를 사용하면 안전합니다.

- Q7. 다중 프록시 환경(CDN + Nginx + FastAPI)에서는 어떻게 설정하나요?

- A7. 가장 가까운 신뢰할 수 있는 프록시(Nginx)의 IP만 허용하고, CDN에서 전달된 헤더 체인을 Nginx가 그대로 전달하도록 설정합니다.

💡 프록시 클라이언트 IP 인식: 실전 운영 팁 & 주의사항

- 네트워크 대역 충돌 방지: 운영 환경에서 Docker 네트워크 대역이 기업 내부 네트워크와 충돌할 수 있습니다. docker-compose.yml에서 명시적으로 네트워크 설정을 지정하여 충돌을 방지하세요.

- 로그 모니터링 강화: 설정 변경 후 일정 기간 동안 IP 인식이 정상적으로 작동하는지 모니터링하고, 비정상적인 IP 패턴이 있는지 확인하세요.

- 보안 검증 자동화: CI/CD 파이프라인에 --forwarded-allow-ips 설정이 와일드카드(*)를 사용하지 않는지 검증하는 스크립트를 추가하세요.

- 미래 확장성 고려: 로드밸런서나 CDN을 추가할 계획이 있다면, 처음부터 헤더 체인 처리 방식을 고려한 아키텍처를 설계하는 것이 좋습니다.

🎯 결론 및 다음 단계

- [핵심 요약]: 프록시 환경에서 실제 클라이언트 IP를 인식하려면 Nginx의 헤더 전달 설정과 Uvicorn의 헤더 신뢰 설정이 모두 필요합니다. 보안을 위해 신뢰할 수 있는 프록시 IP만 명시적으로 허용하는 것이 핵심입니다. Docker 네트워크 구조를 정확히 이해하고 해당 환경에 맞는 게이트웨이 IP를 설정해야 합니다.

- [다음 단계 제안]: 이제 기본기를 마스터했으니 고급 주제에 도전해보세요. 다중 프록시 환경에서의 RFC 7239 Forwarded 헤더 처리, PROXY Protocol 활용, 또는 Kubernetes Ingress Controller와의 연동 방법을 학습해보세요. Starlette 공식 문서의 ProxyHeadersMiddleware 섹션과 Nginx의 real_ip 모듈 문서도 심화 학습에 도움이 됩니다.

댓글

댓글 로딩 중...