Nikto는 오픈 소스(라이선스: GPL) 기반의 웹 서버 취약점 스캐너로, 웹 서버와 애플리케이션의 보안 취약점을 탐지하는 데 사용되는 도구임. 주로 보안 전문가, 웹 개발자, 침투 테스트 전문가들이 활용하며, 6,700개 이상의 알려진 취약점과 1,250개 이상의 웹 서버 버전에 대한 점검을 수행할 수 있음. Nikto는 빠르고 효율적인 스캔을 목표로 설계되었으며, 주기적으로 업데이트되어 최신 보안 위협을 반영함.

본론: Nikto의 작동 원리와 주요 기능

1. 작동 원리

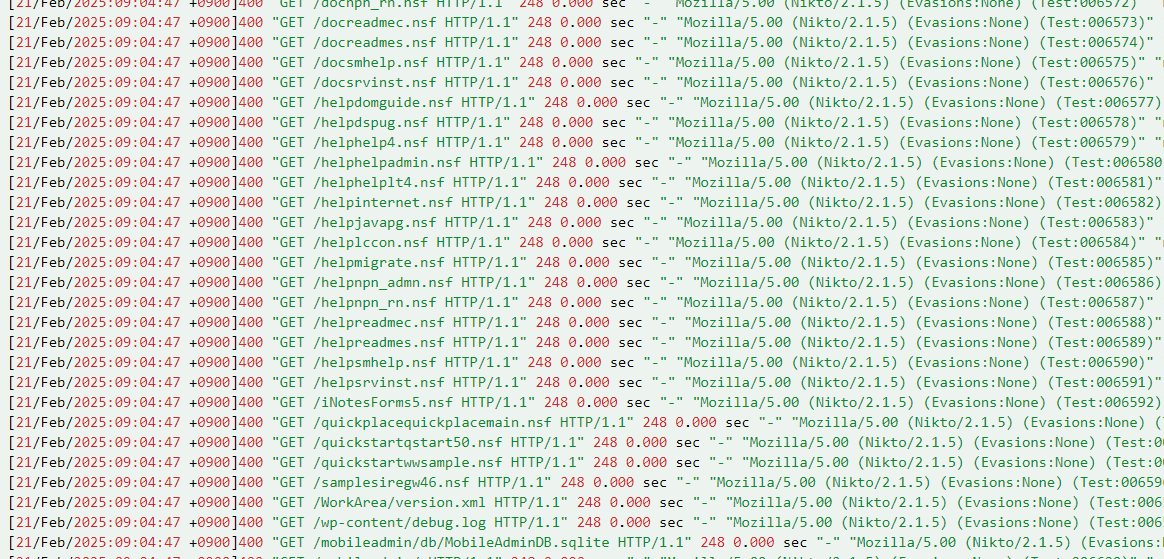

Nikto는 HTTP 요청을 통해 대상 웹 서버 또는 애플리케이션의 응답을 분석하여 보안 취약점을 탐지함. 이 과정은 다음 단계로 이루어짐:

- 대상 지정: 스캔할 URL, IP 주소 또는 포트를 지정.

- 데이터베이스 기반 점검: Nikto의 데이터베이스에 저장된 알려진 취약점 및 설정 오류와 비교.

- HTTP 요청 전송: 다양한 HTTP 메서드(GET, POST 등)를 사용해 서버와 상호작용.

- 응답 분석: 서버 응답을 분석해 취약점 또는 설정 오류를 식별.

- 결과 보고: 텍스트, XML, HTML 등 다양한 형식으로 결과를 출력.

2. 주요 기능

Nikto는 다음과 같은 다양한 기능을 제공함:

- 취약점 탐지: 위험한 파일 및 프로그램, 기본 파일/디렉토리 노출 여부 확인.

- SSL/TLS 스캔: SSL 인증서 및 설정 오류 점검.

- 서버 구성 점검: 잘못된 설정으로 인한 보안 위험 탐지.

- 다중 포트 스캔: 여러 포트에서 실행 중인 웹 서버를 동시에 스캔.

- HTTP 프록시 지원: 프록시를 통해 스캔 가능.

- 사용자 인증 지원: HTTP 인증이 필요한 영역도 테스트 가능.

- 보고서 생성: 결과를 텍스트, HTML, XML 등 다양한 형식으로 저장 가능.

- 자동 업데이트: 최신 데이터베이스로 자동 업데이트.

사례 및 응용

1. 실제 활용 사례

Nikto는 다양한 상황에서 활용될 수 있음:

- 웹 애플리케이션 보안 테스트: SQL 인젝션, XSS(크로스 사이트 스크립팅) 등 일반적인 웹 애플리케이션 취약점을 탐지.

- 서버 구성 감사: 잘못된 디렉토리 노출이나 기본 파일이 남아 있는지 확인.

- SSL/TLS 구성 테스트: HTTPS 연결의 안전성을 점검.

2. 주요 명령어 예시

Nikto 사용법은 간단하며 명령줄 인터페이스(CLI)를 통해 실행됨:

# 기본 스캔 nikto -h http://example.com # 특정 포트 지정 nikto -h http://example.com -p 8080 # SSL/TLS 스캔 nikto -h https://example.com -ssl # 결과 저장 nikto -h http://example.com -o results.txt # 데이터베이스 업데이트 nikto -update

장단점 및 주의사항

1. 장점

- 오픈 소스이므로 무료로 사용 가능.

- 주기적인 업데이트로 최신 취약점 반영.

- 다중 포트 및 SSL/TLS 지원 등 유연한 기능 제공.

- 다양한 출력 형식으로 결과를 쉽게 공유 가능.

2. 단점

- 스텔스(은닉) 도구가 아니므로 IDS/IPS(침입 탐지/방지 시스템)에 쉽게 탐지됨.

- 대규모 시스템에서는 스캔 시간이 오래 걸릴 수 있음.

- 모든 발견 항목이 반드시 보안 문제는 아닐 수 있음(정보성 항목 포함).

3. 주의사항

Nikto는 반드시 적법한 권한 하에서만 사용해야 함. 무단으로 타인의 웹 서버를 스캔하는 것은 법적 문제를 초래할 수 있음.

결론

Nikto는 간단하면서도 강력한 오픈 소스 웹 서버 취약점 스캐너로, 보안 전문가와 개발자들에게 유용한 도구임. 그러나 이 도구는 책임감 있게 사용해야 하며, 항상 최신 버전을 유지하는 것이 중요함. 앞으로도 Nikto와 같은 도구는 웹 보안 환경에서 중요한 역할을 할 것으로 기대됨.

추가 학습/참고 항목

- 공식 문서 및 GitHub 페이지

- OWASP Top 10 웹 애플리케이션 취약점 목록

- 관련 도구: Burp Suite, Nessus

댓글

댓글 로딩 중...